Журналисты выяснили, какую опасность таят современные компьютеризированные автомобили.

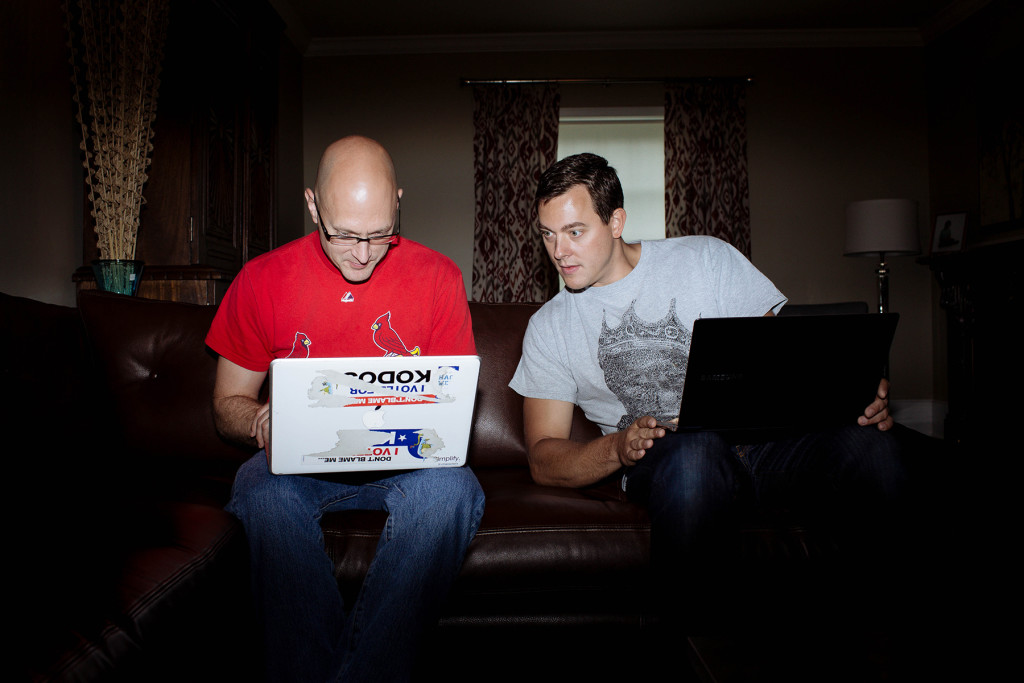

Так начинается описание журналиста издания wired ощущений от того, что может произойти, когда управление различными автомобильными системами оказывается в руках злоумышленников. Все происходящее не было случайностью. Автор статьи побывал в Сент-Луисе, чтобы специалисты по компьютерной безопасности продемонстрировали ему уязвимости современных автомобилей.

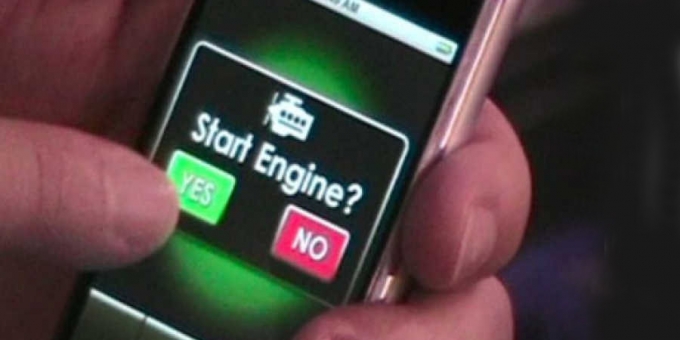

Они проводили исследования в этой области в течение года. Результатом работы стало получение доступа к бортовой сети автомобилей, в частности Jeep Cherokee. По словам журналиста, при желании злоумышленник может получить управление автомобилем через имеющуюся на борту точку доступа в интернет. Причем, потенциальная опасность подстерегает тысячи автомобилей. При желании можно управлять не только безобидной магнитолой или дворниками, программное обеспечение позволяет вмешаться в рулевое управление, а также тормоза или трансмиссию. Причем внешний оператор может находиться в любой точке земного шара, просто используя ноутбук.

Во время эксперимента машину журналиста смогли остановить на шоссе, так чтобы она создавала аварийную ситуацию. И хотя хакеры предупредили водителя, чтобы он не пугался происходящего, ему было по-настоящему страшно потерять контроль.

С этой парой журналист встречается не впервые. В прошлом году, он приводит пример: ребята с ноутбуками на заднем сиденье смогли выключить тормоза на Ford Escape и Toyota Prius. Кроме того машина сигналила без участия водителя, затягивала ремень безопасности и поворачивала руль. Но тогда было одно отличие, хакеры подключались к машине через разъем бортовой сети, а не по беспроводному каналу, как сегодня.

Наиболее опасной ситуацией журналист называет отключение тормозов. Его машину заставили съехать в кювет, когда он пытался припарковаться на обочине. При этом положение жертвы можно точно отслеживать по GPS, оценивая скорость и маршрут передвижения. Современные системы типа Uconnect позволяют собирать подобную информацию с тысяч машин.

В настоящее время специалисты сотрудничают с автомобильными компаниями, чтобы сделать их машины безопасней, при этом уязвимость Cherokee остается незащищенной, перепрошить потенциально опасные машины можно только "контактным способом", через разъем. В Fiat Chrysler одобряют деятельность специалистов, но предупреждают, что результаты самовольных экспериментов в этой области могут попасть в руки злоумышленников.

Герои статьи Miller и Valasek говорят, что проблема безопасности недооценивается автопроизводителями. Инструменту потенциальных убийц пока уделяется недостаточно внимания. Автокомпании, которые не обращают внимания на их рекомендации, в будущем могут ждать крупные иски.

К возможности взломать систему Uconnect они шли три года. Когда наконец поняли, что достигли цели и любой из десятков тысяч автомобилей оснащенных этой системой, 24 часа в сутки может управляться ими без ведома владельца, то были взволнованы. Пример уязвимости был продемонстрирован на хакерской конференции DefCon в 2013 году и хотя другие компании заявили, что их системы достаточно надежно защищены от взломов, в этом есть сомнения.

Miller говорит, что после конференции они получили доступ к десяткам тысяч руководств, предназначенных для внутреннего использования, со всеми схемами и описаниями автомобилей. В результате анализа было оценено 24 различных транспортных средства. Все, что могло быть использовано для несанкционированного доступа: интернет, легкодоступные разъемы, архитектура сетей и ее команды, было учтено. После проделанной работы было решено, что Cherokee имеет худшую защиту.

Но не стоит расслабляться, если вы не владелец Jeep. Такие модели, как Cadillac Escalade или Infiniti Q50 защищены не намного лучше. По словам хакеров, сегодня в защите современных машин европейцы немного впереди, японцы отстают, но принципиальной разницы между ними нет. По оценке, в настоящее время 471 000 автомобиль с системой UConnect может подвергнуться кибератаке, причем есть вероятность, что внешние команды можно будет отправить на все автомобили одновременно, посеяв настоящий хаос. При этом Uconnect является лишь одним из десятка систем, подверженных атакам, в их числе GM OnStar, Lexus, и Toyota Inform Security Connect, Hyundai BlueLink и Infiniti Connection.

Специалисты по безопасности Miller и Valasek работают с сенатом США, для того чтобы создать законодательную базу регулирующую новые для автомобильного мира вопросы. В свою очередь сенаторы по их просьбе отправили официальные запросы в десятки автомобильных фирм. Из 16 компаний пришли положительные ответы, в которых прозвучали заявления, что их продукция использует Bluetooth, Wi-Fi, сотовую связь, и радио. При этом только 7 компаний отметили, что занимаются вопросом и наняли специалистов по кибербезопасности, и только две внедрили систему контроля, отслеживающую несанкционированный доступ к сетям.

Автопроизводители слишком сконцентрированы на продажах и конкуренции, чтоб всерьез заниматься безопасностью. Современные системы ориентируются на сервис и развлечения (прежде всего платные), оставляя в стороне вопрос надежности перед атаками. Для того чтобы сделать защиту, которую придется вскрывать год, специалистам необходимо работать несколько лет. Злоумышленники всегда немного впереди.

В свою очередь экспертами были выработаны правила для автокомпаний:

- безопасный дизайн, чтобы уменьшить точки атак

- независимое тестирование

- внутренние системы мониторинга

- сегментированная (независимая) архитектура

- регулярные обновления программного обеспечения.

На сегодня в США официально зафиксирована только одна попытка несанкционированного использования автомобильных сетей. В 2010 году в Остине, штат Техас, один из сотрудников, имевших доступ к системе, открыл около 100 машин с целью похищения из них ценных вещей.

Компьютерные специалисты говорят, что автопроизводители должны сотрудничать с хакерами, которые вскрывают недостатки, вместо того, чтоб преследовать их. Автоконцернам кажется, что у них в запасе есть 15-20 лет, хотя этот срок гораздо короче. Пройдет в лучшем случае 3-5 лет, пока не прольется кровь. В заключении журналист отмечает, что когда ехал домой из Сент-Луиса за рулем Cherokee, то этот срок ему показался несколько короче, он оценил его примерно в несколько секунд.